近日,我院系统与智能安全团队潘高宁教授作为第一作者、任一支教授担任通讯作者的研究论文被网络安全领域国际顶级学术会议NDSS 2026录用。这是我校首次以第一单位在该会议上发表论文,标志着我院在系统与网络安全领域的研究取得重要突破。

论文题为《Breaking Isolation: A New Perspective on Hypervisor Exploitation via Cross-Domain Attacks》,系统揭示了当前虚拟化平台中长期存在的隔离机制弱点,并创新性地提出“跨域攻击”这一新型攻击范式。

NDSS(网络与分布式系统安全研讨会)始于1993年,与IEEE S&P、USENIX Security、ACM CCS共同被公认为信息安全领域四大顶级学术会议,亦属中国计算机学会(CCF)A类推荐会议。NDSS 2026将于明年2日至27日在美国圣地亚哥举行,其往届平均录用率约17%,收录论文代表网络安全前沿最高研究水平。

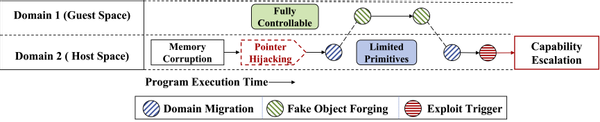

随着云计算与数据中心的普及,虚拟化技术成为多租户隔离的关键支撑,其中Hypervisor(虚拟机监控器)被广泛视为云基础设施的“最后一道防线”。然而,本研究团队发现,主流虚拟化系统普遍存在结构性的“内存弱隔离”问题:尽管客户机无法直接访问主机内存,但Hypervisor在大量代码路径中会主动读取完全由用户控制的客户机内存。这种访问不对称性为攻击者提供了稳定、可控且长期存在的攻击入口。

基于这一发现,团队首次系统阐述“跨域攻击”概念,指出攻击者可通过“指针破坏+客户机内存重用”的组合手段,跨越传统隔离边界,提升权限并绕过以往难以利用的主机侧防护结构。为验证该范式的可行性,团队进一步设计并实现了一套自动化跨域攻击构建框架,能够自动识别跨域攻击片段、定位指针破坏点、生成触发输入并组装完整攻击链,显著降低了漏洞利用的技术门槛。该框架已在QEMU与VirtualBox平台的15个真实漏洞中成功完成验证。

该项研究不仅深刻揭示了虚拟化底层安全边界中尚未被充分认识的脆弱环节,也为业界重新审视与设计Guest–Host隔离机制提供了全新思路,对下一代云平台、虚拟化基础设施与安全架构的演进具有重要的理论价值与实践指导意义。