近日,杭州电子科技大学网络空间安全学院系统与智能安全团队的最新研究成果《Differential Cryptanalysis of Bloom Filters for Privacy-Preserving Record Linkage》被国际顶级网络安全期刊《IEEE Transactions on Information Forensics and Security》(IEEE TIFS)录用。IEEE TIFS是网络安全领域的权威刊物,被列为中国计算机学会(CCF)和中国密码学会(CACR)的A类推荐期刊,同时也是中科院SCI一区TOP期刊。

该论文是杭州电子科技大学与丹麦科技大学蒙威志教授合作。论文的第一作者殷为峰,是杭州电子科技大学网络空间安全学院2021级的硕士研究生,他在导师任一支教授和袁理锋博士的指导下完成了这一研究。值得一提的是,殷为峰同学在校期间学术成果丰硕,已在IEEE TIFS等期刊发表论文2篇,并获得国家级研究生竞赛奖项,他即将入职华为技术有限公司。

研究聚焦于记录链接技术,这是一种从不同数据库中链接和集成关于同一个人的记录的方法。该技术对于深度挖掘数据价值,为科学决策和部门履职提供支持至关重要,广泛应用于金融服务、卫生保健和国家安全等领域。由于不同数据库的唯一标识可能存在差异或缺失,因此常利用如姓名、地址和出生日期等记录的属性来进行链接。然而,这种链接过程可能泄露个人敏感信息,因此隐私保护记录链接(PPRL)技术应运而生。

PPRL技术主要分为两类:一是基于安全多方计算的技术,它虽然安全性高,但计算和通信成本也相对较高,不适合大数据处理;二是基于扰动的技术,它在链接质量、可扩展性和隐私保护能力之间取得了较好的平衡,应用广泛。然而,随着PPRL技术在现实世界中的广泛应用,对其安全性的研究也显得尤为重要。

该团队的研究正是针对PPRL技术中的安全漏洞进行的。他们通过差分密码分析的方法,探索了Bloom过滤器在隐私保护记录链接中的安全性问题,揭示了该技术可能存在的隐私泄露风险。这一研究成果不仅为隐私保护领域提供了新的视角,也为进一步增强PPRL技术的安全性提供了理论基础。

论文针对PPRL中流行的布隆过滤器编码技术,提出了一种新的基于差分分析的隐私攻击方法。该方法通过对编码记录之间的差异进行差分分析,进而还原编码的敏感信息,可以有效解决现有攻击时间成本高、攻击准确率低等问题。同时,攻击过程无需获取记录编码的过程参数,且不要求记录编码前后有特定的相似性关系。

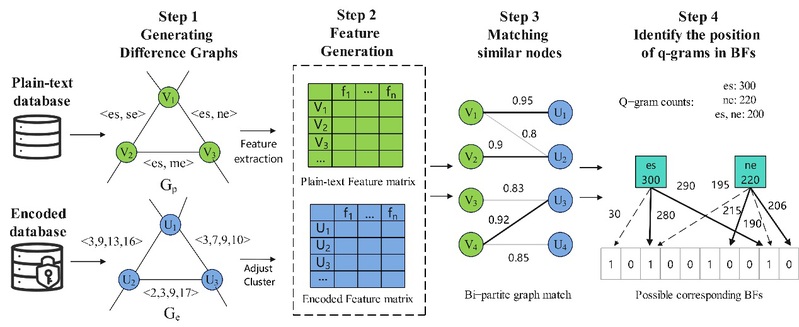

具体而言,该攻击使用基于图的匹配方法来利用编码记录之间的差异特征,攻击分为四个步骤:(1)根据编码数据库和一个参考的明文数据库构建两个差异特征图;(2)基于图中的边的结构为图中节点生成一组特征,构建明文节点和编码节点的特征矩阵;(3)根据特征矩阵,计算两个图中节点之间的相似度,并进行二分图匹配,进而对齐编码记录和明文值;(4)对匹配的结果进行频率分析,从而识别明文值和编码值之间的映射关系,这使得攻击者可以在没有任何明文参考的情况下准确地从编码中还原敏感信息。实验结果表明,本方法成功攻击了加密长期密钥、、两步哈希编码、制表哈希编码等八种基于扰动的隐私记录链接技术,证明了攻击的有效性和普适性。此外,相比于现有的攻击方法,本方法在降低时间成本的同时,将攻击准确率平均提高了16.01%,其中对制表哈希编码的攻击准确率可达96.50%。

近年来,团队聚焦智能系统中代码安全、算法安全和数据安全,围绕云安全、4/5G安全、IoT安全等领域前瞻性基础和应用研究。在IEEE TIFS、ACM CCS、IEEE S&P、 USENIX Security等国际会议和期刊上发表论文80余篇,代表论文获得网络安全顶级会议ACM CCS2021最佳论文、2023年中国科学文献计量评价研究中心高被引论文、IEEE TrustCom2018最佳论文等。相关成果在 Blackhat、HITB、天府杯等国内外工业界顶级会议展示,获得Pwnie Awards 2022最具创新研究奖提名奖、2022“之江杯”工业互联网广义功能安全国际精英挑战赛冠军(特等奖)、2023“补天杯”破解大赛亚军、GEEKCON2024对抗研判AVSS挑战赛亚军等。培养研究生主要入职党政机关国企,以及阿里巴巴、华为、海康威视等行业领先企业。